Limitación del acceso a las configuraciones de los dispositivos - CCNA V6.0

Modulo 1

Capítulo 2 - Configuración de un sistema operativo de red.

Sección 2.2 - Configuración básica de dispositivos.

Tema 2.2.2 - Limitación del acceso a las configuraciones de los dispositivos.

2.2.2.1 Acceso seguro de los dispositivos.

El uso de contraseñas simples o fáciles de adivinar continúa siendo un problema de seguridad en muchas facetas del mundo empresarial. Los dispositivos de red, incluso los routers inalámbricos hogareños, siempre deben tener contraseñas configuradas para limitar el acceso administrativo.

Cisco IOS puede configurarse para utilizar contraseñas en modo jerárquico y permitir diferentes privilegios de acceso al dispositivo de red.

Todos los dispositivos de red deben tener acceso limitado.

Protección de acceso administrativo

- Proteja el acceso a EXEC privilegiado con una contraseña

- Proteja el acceso a EXEC de usuario con una contraseña

- Proteja el acceso a Telnet remoto con una contraseña

- Encripte todas las contraseñas

- Proporcione notificación legal

Other task

- Encrypt all passwords

- Provide legal notification

Utilice contraseñas seguras que no se descubran fácilmente.

Cuando seleccione contraseñas

- Use contraseñas que tengan más de 8 caracteres.

- Use una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

- Evite el uso de la misma contraseña para todos los dispositivos.

- No use palabras comunes porque se descubren fácilmente.

Nota: En la mayoría de las prácticas de laboratorio, usaremos contraseñas simples como cisco o clase. Estas contraseñas se consideran simples y fáciles de adivinar, y deben evitarse en un entorno de producción. Estas contraseñas solo se utilizan por comodidad en el aula o para ilustrar ejemplos de configuración.

2.2.2.2 Configuración de contraseñas

La contraseña más importante para configurar es la de acceso al modo EXEC privilegiado, como se muestra en la figura 1. Para proteger el acceso a EXEC privilegiado, utilice el comando de configuración global enable secret password.

Para proteger el acceso a EXEC de usuario, el puerto de consola debe estar configurado, como se muestra en la figura 2. Ingrese al modo de configuración de consola de línea con el comando de configuración global line console 0. El cero se utiliza para representar la primera (y en la mayoría de los casos la única) interfaz de consola. Luego, configure la contraseña de modo EXEC de usuario con el comando password password. Finalmente, habilite el acceso EXEC de usuario con el comando login. El acceso a la consola ahora requerirá una contraseña antes de poder acceder al modo EXEC del usuario.

Las líneas de terminal virtual (VTY) habilitan el acceso remoto al dispositivo. Para proteger las líneas VTY que se utilizan para SSH y Telnet, ingrese al modo de línea VTY con el comando de configuración global line vty 0 15, como se muestra en la figura 3. Muchos switches de Cisco admiten hasta 16 líneas VTY que se numeran del 0 al 15. Luego, especifique la contraseña de VTY con el comando password password. Por último, habilite el acceso a VTY con el comando login.

2.2.2.3 Cifrado de las contraseñas

Los archivos startup-config y running-config muestran la mayoría de las contraseñas en texto no cifrado. Esta es una amenaza de seguridad dado que cualquier persona puede ver las contraseñas utilizadas si tiene acceso a estos archivos.

Para cifrar las contraseñas, utilice el comando de configuración global service password-encryption. El comando aplica un cifrado débil a todas las contraseñas no cifradas. Este cifrado solo se aplica a las contraseñas del archivo de configuración; no a las contraseñas mientras se envían a través de los medios. El propósito de este comando es evitar que individuos no autorizados vean las contraseñas en el archivo de configuración.

2.2.2.4 Mensajes de aviso

Aunque el pedido de contraseñas es un modo de impedir el acceso a la red de personas no autorizadas, resulta vital proveer un método para informar que solo el personal autorizado debe intentar obtener acceso al dispositivo. Para hacerlo, agregue un aviso a la salida del dispositivo. Los avisos pueden ser una parte importante en los procesos legales en el caso de una demanda por el ingreso no autorizado a un dispositivo. Algunos sistemas legales no permiten la acusación, y ni siquiera el monitoreo de los usuarios, a menos que haya una notificación visible.

Para crear un mensaje de aviso del día en un dispositivo de red, utilice el comando de configuración global banner motd # el mensaje del día #. El símbolo "#" en la sintaxis del comando se denomina carácter delimitador. Se ingresa antes y después del mensaje. El carácter delimitador puede ser cualquier carácter siempre que no aparezca en el mensaje. Por este motivo, a menudo se usan símbolos como "#". Una vez que se ha ejecutado el comando, aparecerá el aviso en todos los intentos posteriores de acceso al dispositivo hasta que el aviso se elimine.

Transcripción de este vídeo: Métodos de acceso seguro (9 min)

Una de las primeras acciones que querrá hacer al instalar un dispositivo en su red, como un switch Cisco Series, es tener acceso seguro al dispositivo por lo que solo un administrador podrá configurarlo o cambiar sus configuraciones. Para ello, deberemos establecer algunos ajustes de configuración inicial para el acceso seguro. Haré clic en la PC de escritorio y clic en el programa de emulación de terminal, y podrán ver que ahora tengo una conexión de consola al switch.

Para este video, usaré la interfaz de línea de comandos directamente al switch. Como pueden observar, estoy registrado en el switch en el modo exec de usuario sin ninguna autenticación. Esto representa un riesgo de seguridad. Un riesgo de seguridad aún mayor es qué puedo escribir el comando habilitado y acceder al modo exec privilegiado. también sin ningún tipo de autenticación o contraseña. En el modo exec privilegiado, puedo iniciar la configuración del switch, por lo que lo primero que querrá hacer será asegurar el acceso al modo exec privilegiado.

Para ello, iré al modo de configuración global e ingresaré el comando "enable secret" y luego la contraseña. querrá usar contraseñas seguras y complejas siempre que sea posible. Dado que se trata de una prueba de caso, utilizaré la contraseña "class." El parámetro "secret" me asegura que la contraseña "class" será cifrada en el archivo de configuración. Una alternativa de este comando es "enable password class." Esta alternativa del comando no proporciona cifrado para la contraseña dentro del archivo de configuración. Pulsaré la tecla de retroceso en el comando. Veamos si nuestra clase de contraseña secreta habilitada funcionó. Haré Ctrl+C para acceder al modo exec privilegiado y luego salir del switch. Ahora presionaré Enter. Ahora me encuentro en el modo exec con privilegios. Escribiré "enable", y pueden ver que me piden la contraseña. Cuando escribo la contraseña, no podrá ver ninguno de los caracteres que escribo. Escribiré "class" y presionaré Enter, y podrán ver que ahora me encuentro en el modo exec con privilegios.

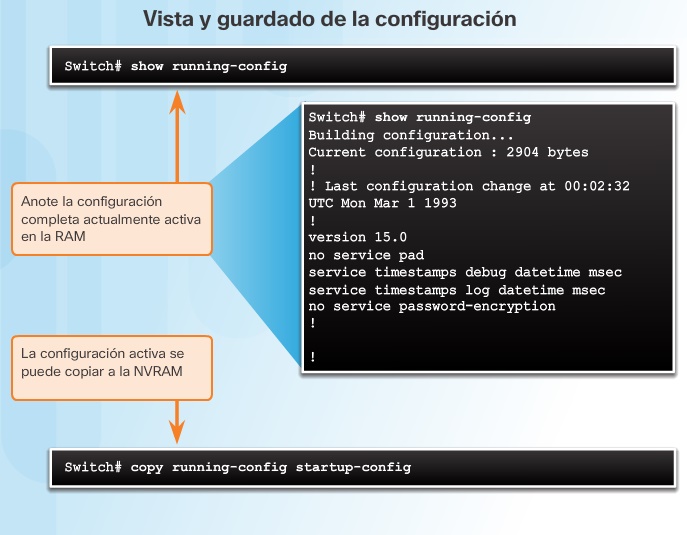

Analicemos nuestra configuración en ejecución hasta este punto. Podemos hacer esto escribiendo en el comando "show running-config" para ver nuestra configuración en ejecución. Presionaré Enter, y podrán ver aquí en la parte superior, que se encuentra nuestro comando "enable secret". El 5 significa que hay un hash MD5, y es un hash unidireccional de nuestra contraseña "class". Pueden ver cómo el comando "enable secret" ofusca la contraseña dentro del archivo de configuración. Para ver el resto de su archivo de configuración, debe pulsar la barra espaciadora en el teclado. Ahora hemos cifrado la "enable password" o el acceso al modo exec privilegiado, pero ¿qué pasa con el acceso para trabajar simplemente con la consola en el switch? También podemos asegurar eso. Para hacerlo, escribiré "enable", la contraseña "class", tendré acceso al modo de configuración global con el comando "conf t", y deberé entrar al modo de configuración de línea para line console 0. Escribiré "line console 0", y ahora me encuentro en el modo de configuración de línea. Ahora puedo ingresar una contraseña para mi conexión de consola. escribiré "password", normalmente usaría una contraseña compleja, pero para esta demostración, utilizaré simplemente la contraseña "cisco" y presionaré Enter. Escribiré en el comando "login", que habilita el inicio de sesión del administrador global en la consola de línea 0. Ahora que he asegurado el puerto de consola, también querré asegurar el acceso de terminal virtual para inicios de sesión remotos. escribiré "line vty" para la terminal virtual o teletipo virtual, y luego cuántas líneas quiero permitir al acceso remoto. El switch Cisco tiene una capacidad de hasta 16 inicios de sesión remotos simultáneos a través de los terminales virtuales. Para configurar los 16, simplemente escribo 0 para la primera terminal, un espacio y luego la terminal más reciente que quiero configurar. En este caso, pondré 15. Esto me permitirá configurar los terminales virtuales 0 a 15. Pondré "password cisco", y luego el comando inicio de sesión.

Veamos estas contraseñas en nuestra configuración en ejecución. Para hacerlo, haré Ctrl+C para acceder al modo exec privilegiado, y luego pondré el comando "show run" abreviación para "show running-config." Presionaré la tecla tabulación y podrá ver el comando completo. Aquí está el archivo de configuración en ejecución. Presionaré la barra espaciadora y me dirigiré hacia la parte inferior, podrán ver que están las configuraciones para line con 0, line vty 0 a 4, y line vty 5 a 15. El IOS divide las líneas de terminal virtual en dos grupos: 0 a 4 y 5 a 15. Observe que la contraseña "cisco" está en texto no cifrado. Es distinta que la "contraseña enable secret", que se ha cifrado a través de un hash unidireccional. Podemos agregar mayor seguridad al switch si podemos cifrar estas contraseñas de manera tal que no sean más visibles en textos sin formato y claros.

Para ello, volveré al modo global de configuración y pondré el comando "service password-encryption." Este comando colocará un nivel liviano de cifrado en todas las contraseñas en el switch. Podemos ver esta opción si volvemos al modo exec privilegiado, observemos el archivo de configuración en ejecución... Presionaré la barra espaciadora hasta la parte inferior, y podrán ver que ahora la contraseña "cisco" se ha cifrado con un cifrado tipo 7. Esta no es una manera muy sólida de cifrado, pero agrega una capa de seguridad. Otro comando de configuración inicial importante para asegurar el acceso al switch es mediante la configuración un mensaje de aviso. Para ello, iré al modo de configuración global y escribiré en el comando "banner motd" para el "mensaje del día." Ahora podré ingresar un mensaje que se presentará a los usuarios cuando inicien sesión. Este mensaje servirá como advertencia legal para usuarios no autorizados informándoles que están violando el acceso y se tomarán acciones legales. ahora puedo ingresar mi mensaje de seguridad. El mensaje que escribo deberá estar entre dos delimitadores. Es recomendable usar un delimitador que no sea un carácter dentro del mensaje. Por ejemplo, usaré comillas como delimitadores para mi mensaje. Entre los signos de interrogación, pondré el mensaje "¡No se permite el acceso no autorizado, los infractores serán procesados con el máximo rigor de la ley!" Esto permite a cualquier supuesto hacker saber que están violando un dispositivo seguro o red segura y que se trata de un entorno protegido ejecutorio por la ley. Presionaré Enter y se configura el anuncio. Ahora observemos algunas de estas configuraciones de seguridad. Haré Ctrl+C; escribiré "exit" para salir del switch. Presionaré Enter. Observen que aparece el anuncio de advertencia además de una solicitud de contraseña solo para tener acceso a la consola. Pondré la contraseña "cisco", y ahora me encuentro en el modo exec del usuario. Escribiré "enable." Ahora me solicitan otra contraseña para alcanzar al modo exec privilegiado. Escribiré la contraseña "class", y ahora dispongo de acceso total al switch.

Comentarios

Publicar un comentario