Capítulo 11 - Conclusión - CCNA V6.0

Modulo 1.

Capítulo 11 - Cree una red pequeña.

Sección 11.5 - Resumen.

Tema 11.5.1 - Conclusión.

11.5.1.1 Actividad de clase: Diseño y armado de una red empresarial pequeña.

Utilice Packet Tracer y una aplicación de procesamiento de texto para completar esta actividad (de dos a tres estudiantes por grupo).

Diseñar y armar una red desde cero.

- El diseño debe incluir, como mínimo, un router, un switch y una PC.

- Configure completamente la red y utilice IPv4 o IPv6 (se debe incluir la división en subredes como parte del esquema de direccionamiento).

- Revise la red mediante, por lo menos, cinco comandos show.

- Proteja la red con SSH, contraseñas seguras y contraseñas de consola (como mínimo).

Cree una rúbrica para la clasificación de pares, o bien el instructor puede elegir usar la rúbrica proporcionada en esta actividad.

Presente su proyecto final a la clase y esté preparado para responder las preguntas de sus pares y del instructor.

Actividad de clase: Diseño y armado de una red de pequeña empresa (instrucciones)11.5.1.2 Packet Tracer: Desafío de integración de habilidades.

En esta actividad, diseñará e implementará un esquema de direccionamiento en una topología de dos routers y tres switches. Configurará las opciones básicas de los dispositivos, lo que incluye acceso de línea, avisos, contraseñas y SSH. A continuación intentará verificar que todos los dispositivos puedan acceder a los recursos de la red.

Packet Tracer: Instrucciones para el desafío de integración de habilidades Packet Tracer: Desafío de integración de habilidades - PKA11.5.1.3 Packet Tracer: Desafío de resolución de problemas.

En esta actividad, solucionará los problemas de configuración en una topología de dos routers y tres switches. Una vez que todos los problemas estén resueltos, todos los dispositivos deben poder acceder a los recursos de la red.

Packet Tracer: Instrucciones del desafío de resolución de problemas Packet Tracer: Desafío de resolución de problemas (PKA)11.5.1.4 Capítulo 11: Cree una red pequeña.

Para cumplir con los requisitos de los usuarios, incluso las redes pequeñas requieren planificación y diseño. La planificación asegura que se consideren debidamente todos los requisitos, factores de costo y opciones de implementación. La confiabilidad, la escalabilidad y la disponibilidad son partes importantes del diseño de una red.

Para admitir y ampliar una red pequeña, se necesita estar familiarizado con los protocolos y las aplicaciones de red que se ejecutan en ella. Los analizadores de protocolos permiten que los profesionales de red recopilen información estadística sobre los flujos de tráfico en una red rápidamente. La información recopilada por el analizador de protocolos se analiza de acuerdo con el origen y el destino del tráfico, y con el tipo de tráfico que se envía. Los técnicos de red pueden utilizar este análisis para tomar decisiones acerca de cómo administrar el tráfico de manera más eficiente. Los protocolos de red comunes incluyen DNS, Telnet, SMTP, POP, DHCP, HTTP y FTP.

Es necesario tener en cuenta las amenazas y vulnerabilidades de seguridad al planificar la implementación de una red. Se deben proteger todos los dispositivos de red. Esto incluye routers, switches, dispositivos para usuarios finales e, incluso, dispositivos de seguridad. Se deben proteger las redes contra softwares malintencionados, como virus, caballos de Troya y gusanos. Los softwares antivirus pueden detectar la mayoría de los virus y muchas aplicaciones de caballo de Troya, y evitar que se propaguen en la red. La manera más eficaz de mitigar un ataque de gusanos consiste en descargar las actualizaciones de seguridad del proveedor del sistema operativo y aplicar parches a todos los sistemas vulnerables.

También se deben proteger las redes contra los ataques de red. Los ataques de red se pueden clasificar en tres categorías principales: de reconocimiento, de acceso y por denegación de servicio. Existen varias maneras de proteger la red contra los ataques.

- Los servicios de seguridad de red de autenticación, autorización y contabilidad (AAA o “triple A”) proporcionan el marco principal para configurar el control de acceso en dispositivos de red. AAA es un modo de controlar quién tiene permitido acceder a una red (autenticar), controlar lo que las personas pueden hacer mientras se encuentran allí (autorizar) y observar las acciones que realizan mientras acceden a la red (contabilizar).

- El firewall es una de las herramientas de seguridad más eficaces disponibles para la protección de los usuarios internos de la red contra amenazas externas. El firewall reside entre dos o más redes y controla el tráfico entre ellas, además de evitar el acceso no autorizado.

- Para proteger los dispositivos de red, es importante utilizar contraseñas seguras. Además, al acceder a los dispositivos de red de forma remota, se recomienda habilitar SSH en vez del protocolo Telnet, que no es seguro.

Una vez que se implementó la red, el administrador debe poder supervisar y mantener la conectividad de red. Existen varios comandos para este fin. Para probar la conectividad de red a destinos locales y remotos, se suelen utilizar comandos como ping, telnet y traceroute.

En los dispositivos Cisco IOS, se puede utilizar el comando show version para verificar y resolver problemas de algunos de los componentes básicos de hardware y software que se utilizan durante el proceso de arranque. Para ver información de todas las interfaces de red en un router, se utiliza el comando show ip interface. También se puede utilizar el comando show ip interface brief para ver un resultado más abreviado que el del comando show ip interface. Cisco Discovery Protocol (CDP) es un protocolo exclusivo de Cisco que se ejecuta en la capa de enlace de datos. Debido a que el protocolo CDP funciona en la capa de enlace de datos, es posible que dos o más dispositivos de red Cisco (como routers que admiten distintos protocolos de la capa de red) obtengan información de los demás incluso si no hay conectividad de capa 3.

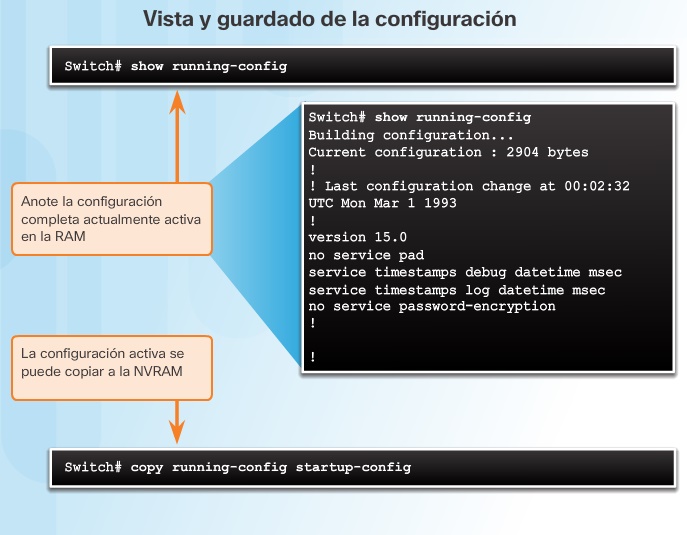

Los archivos de configuración de Cisco IOS como startup-config o running-config se deben archivar. Estos archivos pueden guardarse en un archivo de texto o almacenarse en un servidor TFTP. Algunos modelos de routers también tienen un puerto USB, y se puede crear la copia de respaldo de un archivo en una unidad USB. Si es necesario, esos archivos se pueden copiar en el router o switch desde el servidor TFTP o la unidad USB.

Comentarios

Publicar un comentario