Mitigación de los ataques a la red - CCNA V6.0

Modulo 1.

Capítulo 11 - Cree una red pequeña.

cree-una-red-pequena-Seguridad-de-redes-Sección 11.2 - Seguridad de redes.

Tema 11.2.3 - Mitigación de los ataques a la red.

11.2.3.1 Copias de respaldo, actualizaciones y parches.

Mantenerse actualizado con los últimos avances puede ser una técnica de defensa eficaz contra los ataques de red. A medida que se publica nuevo malware, las empresas deben mantenerse al día con las versiones más recientes del software antivirus.

La manera más eficaz de mitigar un ataque de gusanos consiste en descargar las actualizaciones de seguridad del proveedor del sistema operativo y aplicar parches a todos los sistemas vulnerables. La administración de numerosos sistemas implica la creación de una imagen de software estándar (sistema operativo y aplicaciones acreditadas cuyo uso esté autorizado en los sistemas cliente) que se implementa en los sistemas nuevos o actualizados. Sin embargo, los requisitos de seguridad cambian, y es posible que se deban instalar parches de seguridad actualizados en los sistemas que ya están implementados.

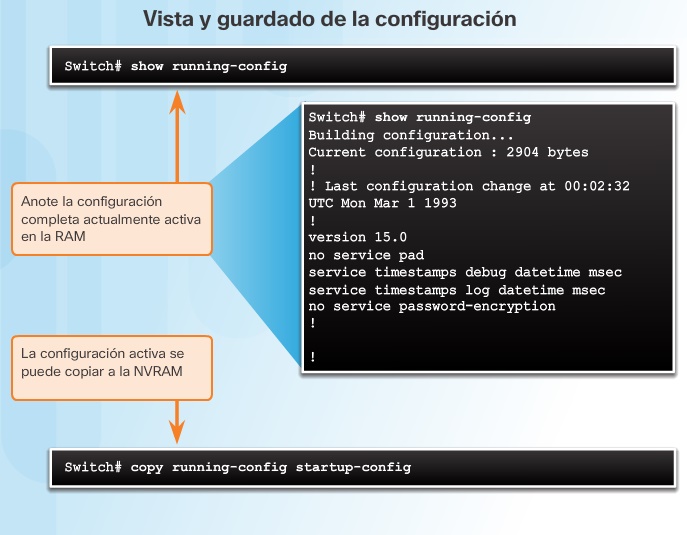

Una solución para la administración de parches críticos de seguridad es crear un servidor central de parches con el que deban comunicarse todos los sistemas después de un período establecido, como el que se muestra en la ilustración. Todo parche que no esté aplicado en un host se descarga automáticamente del servidor de parches y se instala sin que intervenga el usuario.

11.2.3.2 Autenticación, autorización y registro (Authentication, Authorization, and Accounting).

Los servicios de seguridad de red de autenticación, autorización y contabilidad (AAA o “triple A”) proporcionan el marco principal para configurar el control de acceso en dispositivos de red. AAA es un modo de controlar quién tiene permitido acceder a una red (autenticar), controlar lo que las personas pueden hacer mientras se encuentran allí (autorizar) y qué acciones realizan mientras acceden a la red (contabilizar).

El concepto de AAA es similar al uso de una tarjeta de crédito. La tarjeta de crédito identifica quién la puede utilizar y cuánto puede gastar ese usuario, y lleva un registro de los elementos en los que el usuario gastó dinero, como se muestra en la ilustración.

11.2.3.3 Firewalls.

El firewall es una de las herramientas de seguridad más eficaces disponibles para la protección de los usuarios contra amenazas externas. Los firewalls de red residen entre dos o más redes, controlan el tráfico entre ellas y evitan el acceso no autorizado. Los firewalls basados en el host, o firewalls personales, se instalan en los sistemas finales. Los productos de firewall usan diferentes técnicas para determinar qué acceso permitir y qué acceso denegar en una red. Estas técnicas son las siguientes:

- Filtrado de paquetes: evita o permite el acceso según las direcciones IP o MAC.

- Filtrado de aplicaciones: evita o permite el acceso de tipos específicos de aplicaciones según los números de puerto.

- Filtrado de URL: evita o permite el acceso a sitios Web según palabras clave o URL específicos.

- Inspección activa de estado de paquetes (SPI): los paquetes entrantes deben constituir respuestas legítimas a solicitudes de los hosts internos. Los paquetes no solicitados son bloqueados, a menos que se permitan específicamente. La SPI también puede incluir la capacidad de reconocer y filtrar tipos específicos de ataques, como los ataques por denegación de servicio (DoS).

Los productos de firewall pueden admitir una o más de estas capacidades de filtrado. Los productos de firewall vienen en distintos formatos, como se muestra en la ilustración. Haga clic en cada tipo para obtener más información.

11.2.3.4 Seguridad de terminales.

Una terminal, o un host, es un sistema de computación o un dispositivo individual que actúa como cliente de red. Los terminales más comunes, como se muestra en la figura, son las PC portátiles, PC de escritorio, servidores, teléfono inteligentes y tabletas. La seguridad de los dispositivos terminales es uno de los trabajos más desafiantes para un administrador de red, ya que incluye a la naturaleza humana. Las empresas deben aplicar políticas bien documentadas, y los empleados deben estar al tanto de estas reglas. Se debe capacitar a los empleados sobre el uso correcto de la red. En general, estas políticas incluyen el uso de software antivirus y la prevención de intrusión de hosts. Las soluciones más integrales de seguridad de terminales dependen del control de acceso a la red.

Comentarios

Publicar un comentario